Opinión: Tecnología e Innovación en la escuela, una actualización curricular necesaria

30/07/2024

In Memoriam: El apoyo inolvidable y sonriente de Luis Henríquez

02/08/2024- Un caso de gran impacto ocurrió en febrero de 2024 en Argentina. El ataque con este tipo de malware provocó la filtración de claves fiscales de la Administración Federal de Ingresos Públicos , equivalente al Servicio de Impuestos Internos .

Dentro de la gran cantidad de malware que existe, hay uno en particular denominado “infostealer”, el cual volvió a ser tendencia y de alto uso por los cibercriminales.

¿Qué es un Infostealer y por qué es tan peligroso?

Este malware se encarga de robar las contraseñas, cookies, documentos y cualquier tipo de información que almacenen los navegadores, y una vez recolectada esta información, lo envía a un tercero.

Dentro de las variantes conocidas, la más utilizada por actores maliciosos es el denominado “RedLine”. Este malware en específico, una vez infecta a la víctima, extrae la dirección IP, nombre de usuario utilizado por el sistema, país, código postal, sistema operativo utilizado con versión específica, software instalados, fecha y los datos de navegación, esto quiere decir, la url de las páginas visitadas por la víctima y las respectivas credenciales de acceso a estos sitios. Generalmente, a esta información robada se le pone un precio y es vendida a través de foros de internet.

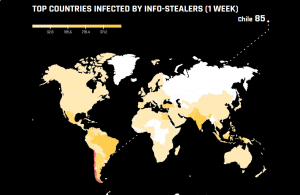

De acuerdo con las estadísticas informadas por el sitio “infostealers.com”, en la última semana se han detectado 85 infecciones de este tipo de malware en nuestro país.

https://www.infostealers.com/report/infostealers-weekly-report-2024-07-22-2024-07-29/

Casos y ejemplos de este malware

Un caso de gran impacto ocurrió en febrero de 2024 en Argentina. El ataque con este tipo de malware provocó la filtración de claves fiscales de la Administración Federal de Ingresos Públicos (AFIP), para nosotros equivalente al Servicio de Impuestos Internos (SII). Según la investigación realizada, fueron más de 80.000 claves publicadas en la dark web.

Recientemente el Equipo de Respuesta ante Incidentes de Seguridad Informática (CSIRT) del Gobierno de Chile ha lanzado un comunicado debido al crecimiento de campañas creadas por los actores maliciosos. La propagación de este tipo de malware se realiza principalmente a través de campañas de “phishing” (mensajes de suplantación de alguna entidad, empresa o persona), incitando al afectado a descargar archivos de formato “PDF”, imágenes u otro archivo de interés. Por regla general, los cibercriminales se aprovechan de la contingencia del momento, como por ejemplo la declaración de renta y devolución de impuestos, pago de bonos, resultados de subsidios, alza de luz, estados de cuenta bancarios o de tarjetas de casas comerciales, entre otros.

La distribución de este malware, no obstante, no se hace únicamente por correo electrónico, sino que también puede encontrarse comúnmente en programas con cracks para evadir el pago de licencias, como también por archivos descargados por medio de torrent y otras fuentes no oficiales.

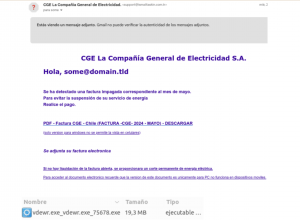

En el contexto del alza en las cuentas de luz, tenemos como ejemplo la siguiente campaña de correos fraudulentos que se generó simulando ser la compañía de electricidad CGE, en donde los actores maliciosos incitan a la víctima a que descargue el “PDF” de la factura que se indica que únicamente se puede visualizar desde sistemas operativos Windows, aprovechando la seriedad de un evento como el corte de suministro de luz para intentar manipular a la víctima para que abra la supuesta factura a través del miedo.

Se ocultó la casilla de correo electrónico de la potencial víctima.

Al hacer clic en “descargar la factura”, se descarga un archivo comprimido tipo “zip” que contiene en su interior un archivo con extensión “exe”. Si este se ejecuta, el equipo queda infectado con el malware y la información de la víctima es comprometida.

El malware de este caso en particular corresponde al conocido como “mekotio”, una subvariante de un infostealer que tiene como objetivo el robo de información bancaria.

¿Cómo evitar ser víctima de un Infostealer?

La mejor forma de evitar ser víctima de este tipo de malware es el autocuidado, poner atención a lo que estás haciendo click o instalando y los sitios que visitas. Las siguientes recomendaciones te ayudarán a disminuir esa brecha de infección:

- Mantén siempre tu sistema operativo, antivirus y dispositivos actualizados, las actualizaciones de seguridad son importantes.

- Utiliza el segundo factor de autenticación (2FA), esto agrega una capa extra de protección a tus cuentas, dificultando el acceso a ellas.

- Descarga programas solo desde su sitio oficial o sitios confiables, pon atención a la URL y nombre del archivo antes de instalar.

- Evita el uso de piratería en general, lo que descargues o instales podría traer “virus”

- No hagas clic en enlaces sospechosos y ten cautela con los archivos adjuntos que puedas recibir en un correo, whatsapp u otro medio de comunicación.

- Revisa el permiso de las aplicaciones y deniega aquellos que no sean necesarios para la función que cumple.

- Evita el uso de una “contraseña maestra” para tus accesos, si te la roban posiblemente tendrán acceso al resto de tus cuentas.

- Aunque el navegador te lo pregunte cada vez que inicias sesión, no guardes tus contraseñas.

- Programa con regularidad el borrado de “cookies” y realiza análisis con tu antivirus.

Por Carlos De la Fuente, Ingeniero de Ciberseguridad – VTI OSI

Referencias

https://csirt.gob.cl/alertas/cnd24-00124/

https://www.infostealers.com/report/